위와 같이 pod에 특정 환경변수를 설정하려면 어떻게 하는게 편할까?

pod definition YAML에 설정할 수 있다.

하지만, pod definition file이 많다면 query files 내에 저장된 environment data 관리에 어려움이 있다.

그래서, 이 configuration들을 묶어 pod-definition 파일 밖에서 ConfigMap과 Secrets 파일을 만든다.

1. ConfigMap: 일반적인 plain text를 별도의 파일에 저장.

pod가 생성될 때, ConfigMap이 pod 내부로 추가되고, 해당 파일에 있는 환경 변수들을 사용할 수 있다.

1) ConfigMap의 두 가지 phase

(1) Create ConfigMaps

- imperative way (command로 생성. file 미작성)

. kubectl create configmap 명령어

# kubectl create configmap <config-name> --from-literal=<key>=<value>

ex. app-config --from-literal=APP_COLOR=blu

--from-literal=APP_MOD=prod (추가로 원하는 속성이 있다면)

- Declarative way (file 작성)

. kubectl create -f [file Name]

ex. config-map.yaml 생성

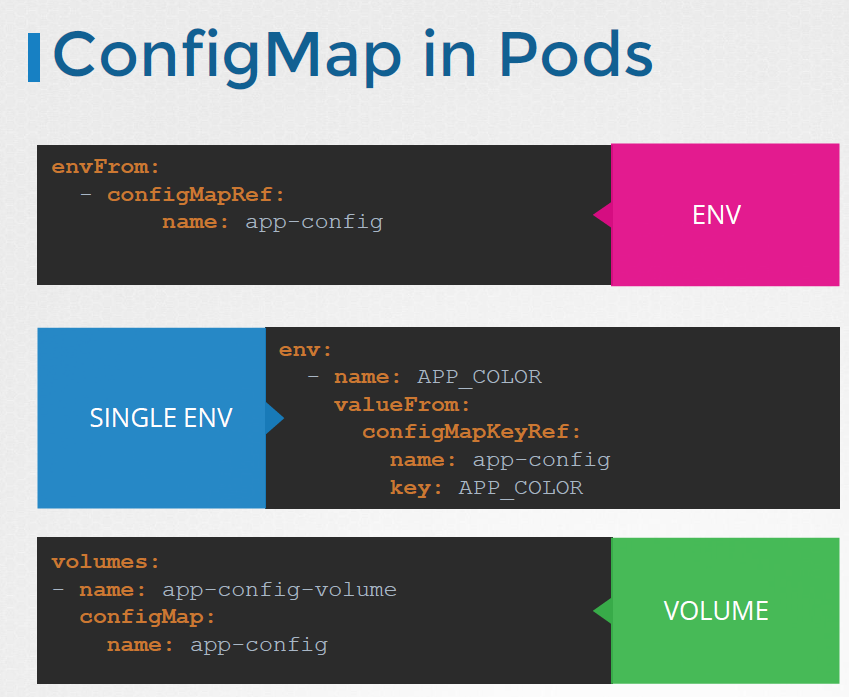

(2) Inject them into the POD (다른 object들 처럼)

- (ENV의 경우) "envFrom:" key 추가

envFrom:

- configMapRef:

name: app-config // 여기에 configmap의 name 넣기

- (Single Env의 경우) valueFrom:

- (Volume의 경우) configMap:

* ConfigMap 조회

2. Kubernetes Secrets

위에서 ConfigMap을 알아봤는데, ConfigMap은 모든 data를 plain 형태로 저장했다.

그런데, id/pw와 같이 민감한 값을 저장해야 한다면 configMap이 적합할까?

당연히 아니다.

그래서, 이런 민감한 정보들은 Screts 파일에 암호화하여 저장한다.

Secrets 역시 2가지 Phase로 나눠진다.

1) CREATE Secret

2) Inject them into the POD

하나씩 알아보자.

먼저 이 역시 명령형(imperative)와 선언형(Declarative)로 나뉜다.

먼저 명령형 부터.

# kubectl create secret generic <secret-name> --from-literal=<key>=<value>

ex. kubectl create secret generic \

app-secret --from-literal=DB_Host=mysql app-secret

--from-literal=DB_User=root ...

설정이 많아지면, file로 가져오는 명령어도 있다.

# kubectl create secret generic <secret-name> --from-file=<path-to-file>

ex. kubectl create secret generic \ app-secret --from-file=app_secret.properties

다음은 역시, 선언형이다.

kubectl create -f secret-data.yaml

* 단, secret은 민감한 정보를 다루기 때문에, plain text말고 encoded된 형식으로 "직접" 작성해야함.

어떻게 encoded된 형식으로 변환? 'echo -n' 명령어 사용!

# echo -n 'mysql' | base64

# echo -n 'root' | base64

그럼 decode 방법은!?#'echo -n 'bXlzcWw=' | base64 --decode

2) Inject them into the POD

ConfigMap과 동일하게 아래와 같은 key를 추가한다

- (ENV의 경우) "envFrom:" key 추가

envFrom:

- secretRef:

name: app-config // 여기에 configmap 이름 넣기

- (Single Env의 경우) valueFrom: secretKeyRef:

- (Volume의 경우) secretName:

위는 정말 secret파일이 container에 포함되는지 확인하는 명령.

* Note)

# explain kubectl explain [--recursive=false] [flags]

파드, 노드, 서비스 등의 다양한 리소스에 대한 문서를 출력한다.

출처: https://kubernetes.io/ko/docs/reference/kubectl/overview/

controller-0:~$ kubectl explain pods --recursive | grep Volume -A3

출처: Udemy 사이트의 Certified Kubernetes Administrator (CKA) with Practice Tests 강의